Holistic Cybersecurity and ExO | Por @OpenEXO

Ciberseguridad holística y ExO

El artículo presenta un nuevo enfoque de la ciberseguridad y las diez principales recomendaciones sobre ciberseguridad. Se incluye un ejemplo de cómo se aplican a los atributos ExO.

Este artículo extrae los aspectos más destacados de un libro escrito para abordar grandes áreas que faltan en las defensas de seguridad cibernética que pueden poner en riesgo a una organización y que solo se revelan cuando se analiza la seguridad de manera integral.

El mundo ha cambiado desde que se creó la Metodología ExO. Hoy en día, la ciberseguridad se ha convertido en una de las principales conversaciones y, a su vez, ExO es imprescindible para introducir la ciberseguridad en toda la organización. Este artículo explora tanto una nueva contribución a la comunidad ExO como un nuevo enfoque de la ciberseguridad.

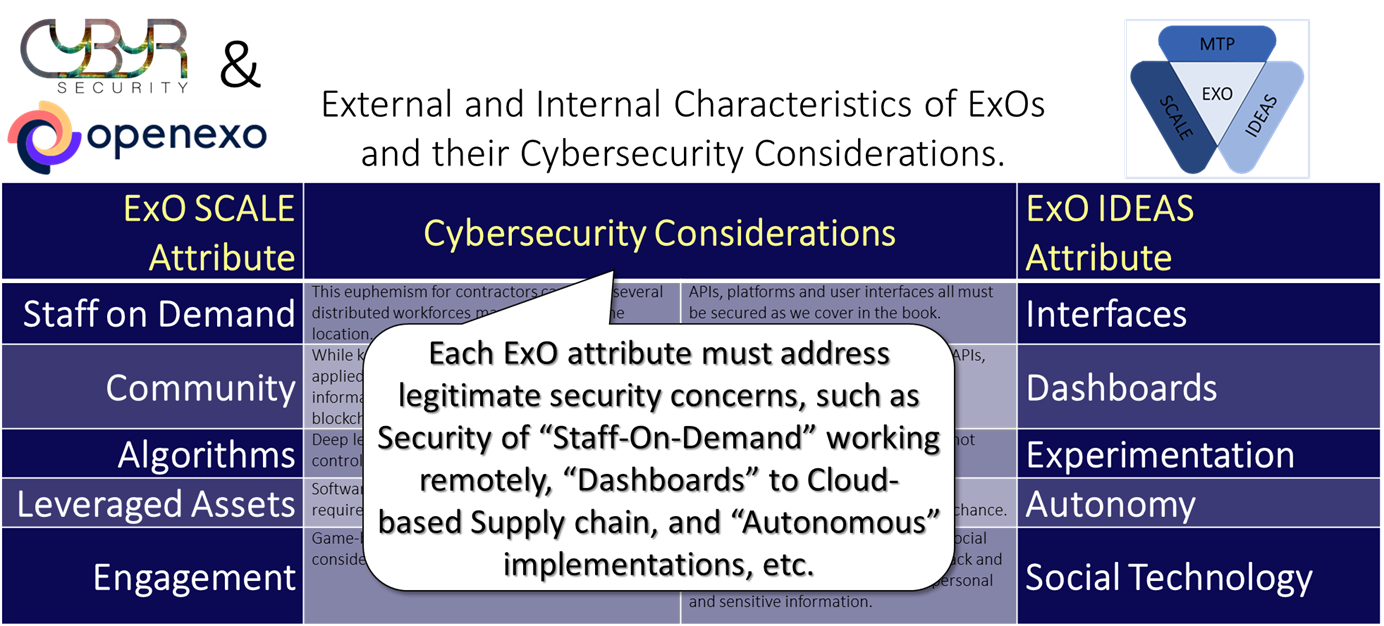

Superposición de seguridad para los atributos ExO

Esta es una conversación que será específica para cada cliente/cliente. Por ejemplo, "Activos apalancados" puede significar la interfaz con sistemas de terceros que pueden crear vulnerabilidades de privacidad recientemente en los negocios de aerolíneas y hoteles. Es posible que las organizaciones más pequeñas no estén al tanto de algunas de las preocupaciones, por lo que esta será una oportunidad para utilizar el trabajo a su favor.

Las diez mejores recomendaciones

No estoy seguro de por qué nos gustan las listas de los diez primeros. (El libro tiene más de 100 acciones) De todos modos, seleccioné estas como mis diez mejores recomendaciones de ciberseguridad:

1 Adoptar un enfoque holístico por parte del equipo ejecutivo dirigido por el CSO

• Tener e implementar una política y estrategia de seguridad

2 Usar la guía del libro para cubrir todos los aspectos de la organización

• RR. amenazas

• Entrene a todos para evitar ataques de phishing. Legal, Gobernanza, Privacidad, etc.

• Estudie los atributos ExO para ver dónde puede ver el impacto de la Ciberseguridad

3 Cuide sus activos.

• Evalúe los riesgos frente al costo de defenderlos

• Proteja los activos de ataques de phishing, filtraciones de datos y más 4 Entender la causa y el impacto continuo del delito cibernético

• El cambio a la nube eliminó la defensa del perímetro de la red

• Fuerzas de trabajo distribuidas, cadenas de suministro y código abierto acelerados por Covid

• Los ataques cibernéticos patrocinados por el estado explotaron y destruyeron la defensa de la red

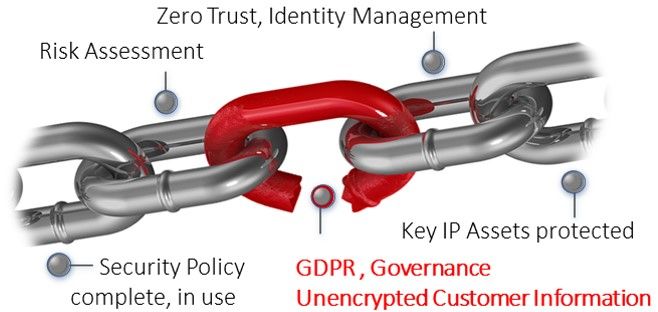

5 Adopte Zero Trust : fundamental para la red sin perímetro

• Identidad, autenticación, control de acceso, cumplimiento de políticas

• Identifique puntos críticos para implementar

• No confíe, verifique - con monitoreo automatizado sensible al tiempo

6 Delegue - no abdique. Sea responsable, su negocio depende de ello

• Supervise al personal, proveedores, proveedores de nube híbrida segura, etc.

• Supervisar a todos los proveedores, cadena de suministro, proveedores de código abierto, todos los externos

7 Fortalecer cada eslabón débil, para desviar , no defender

• Utilice la guía del libro para abordar las más de 100 acciones cubiertas

8 Automatice para eliminar problemas de personas, escalar, monitorear e informar

9 Sea consciente de las amenazas y la tecnología para comprender los más de 100 temas

10 Concéntrese: nunca termina, las amenazas de seguridad cibernética cambian a diario

Epílogo, ¿Qué sigue?

Bueno, esto solo fue pensado como un comienzo, y espero que les haya dado una idea de este tema masivo. El libro está repleto de información y no es solo informativo, es transformador : brinda orientación en forma de Playbook de 100 acciones en el alucinante mundo de la ciberseguridad que se mueve más rápido de lo que puede leer sobre él.

No hay comentarios.